Data Loss Prevention

Schütze deine sensiblen Daten in der E-Mail-Kommunikation - mit iQ.Suite DLP

Vermeide Datenverluste - Überall, jederzeit, automatisiert

Was ist Data Loss Prevention (DLP)

Data Loss Prevention (DLP) schützt den kritischsten Kommunikationskanal deines Unternehmens: die E-Mail.

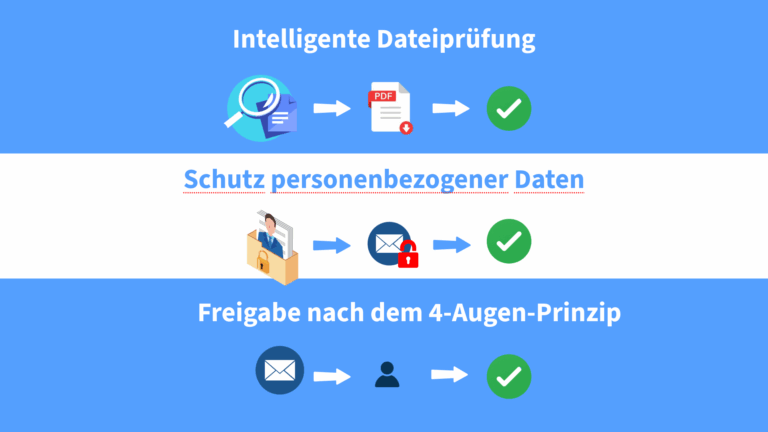

Gezielt, regelbasiert und zuverlässig – DLP verhindert, dass sensible Informationen versehentlich oder absichtlich nach außen gelangen. Ob menschlicher Fehler, Insider-Bedrohung oder externer Angriff: Deine Daten bleiben, wo sie hingehören.

Ein besonderes Highlight: Mit der optionalen 4-Augen-Freigabe lassen sich E-Mails mit vertraulichen Inhalten erst nach Kontrolle durch autorisierte Personen versenden – ein entscheidender Sicherheitsgewinn, vor allem in regulierten Branchen.

Data Loss Prevention in Zahlen

Wusstest du, dass

Egal ob Du als IT-Sicherheitsverantwortliche:r, Chief Information Security Officer, Compliance-Manager:in oder IT-Administrator:in arbeitest – Du stehst täglich vor ähnlichen Herausforderungen: Unbeabsichtigte Datenlecks durch Mitarbeitende, komplexe Compliance-Anforderungen und die zunehmende Komplexität moderner IT-Landschaften mit Cloud-Diensten und verteilten Teams erschweren den Schutz sensibler Daten.

Du brauchst Lösungen, die nicht nur technisch zuverlässig sind, sondern sich auch nahtlos in deine Arbeitsprozesse integrieren lassen – ohne die Produktivität deines Teams zu bremsen. Wir verstehen das und unterstützen dich dabei, Risiken zu minimieren und Compliance sicherzustellen – effizient, flexibel und benutzerfreundlich.

Lösungen

So einfach war E-Mail-Sicherheit noch nie

Regulatorisch konform – von DSGVO bis BaFin

Unsere DLP-Lösung wird in Deutschland entwickelt und erfüllt alle Anforderungen – revisionssicher, auditierbar und einsatzbereit für regulierte Branchen.

- Vollständig BaFin- und DSGVO-konform

- Erfüllt höchste regulatorische Anforderungen – ideal für Banken, Versicherungen und öffentliche Auftraggeber

- Perfekt integriert in deine Governance, Risk and Compliance-Strategie (GRC)

Smarte Technologie, auf die du dich verlassen kannst

Dank intelligenter Echtzeit-Analyse erkennt unsere Lösung sensible Inhalte noch bevor sie das Unternehmen verlassen –

Datenlecks werden verhindert, bevor sie entstehen.

- Automatisierte und definierbare/ergänzbare Richtlinien, zentral gesteuert

- Lückenlose Nachverfolgbarkeit

- Keine Produktivitätseinbußen für deine Teams

Support, Vertrieb & Entwicklung: 100 % made in Germany

Ein klarer Vorteil: Unser gesamtes Team sitzt in Deutschland – Support, Vertrieb und Entwicklung.

- Direkte Ansprechpartner ohne Umwege

- Schneller, persönlicher Service

- Verständnis für regulatorische Anforderungen vor Ort

Nutzbar in jeder IT-Umgebung - auch Microsoft 365 & Co

Egal ob du Cloud-Dienste nutzt oder hybride IT-Strukturen hast – unsere Lösung:

- Skaliert mit deiner Infrastruktur

- Sichert alle Kommunikationswege zuverlässig ab

Du minimierst Risiken, schützt dein Unternehmen umfassend – und setzt auf eine vertrauenswürdige, deutsche DLP-Lösung, die sich den spezifischen Unternehmensanforderungen anpasst.

Vorteile

Data Loss Prevention – deine Vorteile auf einen Blick

Die Lösung analysiert E-Mails und Anhänge bereits beim Verfassen. So werden sensible Inhalte erkannt und blockiert, bevor sie dein Unternehmen verlassen.

Ob Microsoft 365, Exchange oder hybride Umgebungen: Unsere DLP-Lösung fügt sich unkompliziert in bestehende Systeme ein – ohne zusätzlichen Wartungsaufwand.

Durch regelbasierte Analysemechanismen und adaptive Prüfregeln erkennt das System Risiken zuverlässig – auch bei komplexen Inhalten und mehrsprachiger Kommunikation.

Verwalte alle Sicherheitsrichtlinien zentral, granular und revisionssicher. Änderungen greifen sofort und lassen sich jederzeit auditieren.

Die Implementierung erfolgt in wenigen Tagen. Ohne lange Projektphasen. Ohne Störungen im Tagesgeschäft.

Unsere DLP-Lösung erfüllt aktuelle Datenschutz- und Compliance-Anforderungen. Alle Maßnahmen sind transparent dokumentiert – ideal für interne Audits, externe Prüfungen und Nachweispflichten nach DSGVO, ISO 27001 & Co.

Die Lösung analysiert E-Mails und Anhänge bereits beim Verfassen. So werden sensible Inhalte erkannt und blockiert, bevor sie dein Unternehmen verlassen.

Ob Microsoft 365, Exchange oder hybride Umgebungen: Unsere DLP-Lösung fügt sich unkompliziert in bestehende Systeme ein – ohne zusätzlichen Wartungsaufwand.

Durch KI-gestützte Analyse und adaptive Regeln erkennt das System Risiken zuverlässig – auch bei komplexen Inhalten und mehrsprachiger Kommunikation.

Verwalte alle Sicherheitsrichtlinien zentral und revisionssicher. Änderungen greifen sofort und lassen sich jederzeit auditieren.

Die Implementierung erfolgt in wenigen Tagen. Ohne lange Projektphasen. Ohne Störungen im Tagesgeschäft.

Unsere DLP erfüllt aktuelle Datenschutz- und Compliance-Anforderungen. Alle Maßnahmen sind transparent dokumentiert – ideal für interne Audits, externe Prüfungen und Nachweispflichten nach DSGVO, ISO 27001 & Co.

Beispiele

So schützt DLP in der Praxis – echte Anwendungsszenarien

Wenn die beste Idee dein Unternehmen verlässt – per Anhang.

Technologievorsprung beginnt mit Schutz vor Datenabfluss.

Ein Klick - und sensible Daten sind öffentlich

Automatischer Schutz gegen menschliche Fehler

Sensibler Datenversand gefährdet Datenschutz und Compliance bei führender Bank

Vertrauliche Daten schützen – mit intelligenter DLP-Überwachung

Unbeabsichtigte Datenfreigabe durch Mitarbeiter in der Automobilbranche

DLP-Lösung

Funktionen

Was unsere DLP-Lösung kann – Funktionen im Überblick

- Granulare Richtliniensteuerung: Individuell anpassbare Richtlinien auf Nutzer-, Abteilungs- oder Unternehmensebene, um Compliance-Anforderungen exakt zu erfüllen.

- Intelligente Regelanalyse: Prüft Inhalte und Kontext automatisch anhand dynamischer Richtlinien – für präzise Erkennung und Vermeidung von Datenverlust, auch bei verschlüsselten oder komplexen Datenformaten.

- Automatisierte Berichte & Alerts: Übersichtliche Dashboards mit Echtzeit-Benachrichtigungen für IT-Teams und Compliance-Verantwortliche.

- Nahtlose Integration: Unterstützt Standardprotokolle und Plattformen wie Microsoft 365, Google Workspace, SMTP-Server, sowie SIEM-Systeme (Splunk, QRadar).

- Benutzerfreundliche Verwaltung: Cloud-native Konsole mit zentraler Steuerung, Role-Based Access Control und minimalem Administrationsaufwand.

- Freigabeprozess nach dem 4-Augen-Prinzip: Festgelegte Person/Reviewer gibt E-Mail für den Versand frei oder stoppt den Versand. (Beispielsweise Vorgesetzter oder Datenschutzbeauftragter)

FAQ

Häufige Fragen zu

Data Loss Prevention (DLP)

Ja. Unsere Lösung ist vollständig multimandantenfähig: Du kannst beliebig viele Mandanten – etwa Standorte, Tochtergesellschaften oder Abteilungen – zentral verwalten und individuelle Richtlinien pro Organisationseinheit definieren. So behältst du die volle Kontrolle über Sicherheit und Compliance. Ideal für Konzerne, IT-Service-Provider und alle Organisationen mit dezentralen Verantwortlichkeiten.

Ja. Unsere Lösung erfüllt die Anforderungen der BaFin und unterstützt Unternehmen dabei Vorgaben und regulatorische Richtlinien im Finanz- und Versicherungssektor umzusetzen. Sie ist bereits bei zahlreichen Banken und regulierten Institutionen im Einsatz und bietet dort eine verlässliche Grundlage für revisionssichere Kommunikation, zentrale Richtlinienkontrolle und datenschutzkonforme Protokollierung.

Ja. Du kannst unsere Lösung 60 Tage kostenlos testen.

Ja. Unsere Lösung lässt sich problemlos in vorhandene IT-Infrastrukturen einbinden – auch ergänzend zu bestehenden Tools wie Verschlüsselungslösungen oder Mail-Gateways. Dank offener Schnittstellen bleibt deine bestehende Systemlandschaft erhalten – das sorgt für Investitionssicherheit und minimiert Umstellungsaufwand.

Ja. Unsere DLP-Lösung unterstützt dich umfassend dabei, gesetzliche Vorgaben wie DSGVO, ISO 27001, SOC 2, BSI-Grundschutz und HIPAA einzuhalten. Mit vordefinierten Richtlinien, revisionssicheren Audit-Trails und lückenloser Protokollierung sorgst du so jederzeit für den notwendigen Datenschutz und die Sicherheit deiner Daten.

Ja. Unsere DLP‑Lösung ist flexibel einsetzbar – wahlweise als reine SaaS‑Lösung, in einer Private‑Cloud oder vollständig On‑Premise. Du kannst die für deine Infrastruktur, deinen Sicherheitsbedarf und Compliance‑Anforderungen passende Variante wählen – insbesondere vor dem Hintergrund der steigenden Anforderungen an Datensouveränität.

Data Loss Prevention (DLP) schützt sensible Informationen vor ungewolltem Abfluss – z. B. über USB-Sticks, Drucker oder Cloud-Speicher.

E-Mail-DLP fokussiert sich auf den Hauptkanal für Datenlecks: die E-Mail. Unsere Lösung prüft Inhalte serverseitig in Echtzeit, erkennt Verstöße gegen Sicherheitsrichtlinien und verhindert, dass vertrauliche Informationen versehentlich oder absichtlich das Unternehmen verlassen.

Die Lösung schützt u. a. personenbezogene Daten (DSGVO), Geschäftsgeheimnisse, geistiges Eigentum, interne Dokumente oder Finanzdaten. Sie erkennt vertrauliche Inhalte sowohl in strukturierten als auch unstrukturierten Formaten – automatisch, kontextsensitiv und in Echtzeit.

Unsere DLP-Lösung unterstützt unter anderem Microsoft 365, Exchange und HCL Domino. Auch in souveränen Cloud-Umgebungen (z. B. Microsoft Sovereignty Capabilities) ist sie einsatzbereit und compliant.

Unsere serverseitige DLP-Lösung schützt alle E-Mails zuverlässig – egal ob über Outlook, HCL Notes, Webmail oder auf Smartphones und Tablets. Die Prüfung erfolgt zentral auf dem Server, unabhängig vom Gerät, Betriebssystem oder Standort.

Die Lösung ist in der Regel innerhalb weniger Tage einsatzbereit. Dank cloud-nativer Architektur ist keine zusätzliche Hardware oder komplexe Infrastruktur notwendig. Auch hybride oder On-Premise-Umgebungen lassen sich einfach integrieren.

Die Software wird ausschließlich in Deutschland entwickelt. Auch der Support sitzt in Deutschland.

Für die Datenverarbeitung gibt es zwei Betriebsmodelle:

- SaaS / Cloud: Wenn die Lösung als SaaS genutzt wird, erfolgt die Datenverarbeitung DSGVO-konform in zertifizierten Rechenzentren innerhalb der EU - ohne internationale Datenübertragungen oder Cloud-Act-Risiken.

- On-Premises / Souveräner Betrieb: Entscheidet sich der Kunde für den Eigenbetrieb, verbleiben sämtliche Daten im eigenen Rechenzentrum. Die Datensouveränität liegt vollständig beim Kunden.