Aktuelle noch perfidere Methoden von Ransomware-Attacken: intermittierende Verschlüsselung und wie Sie sich zuverlässig davor schützen können

Nach wie vor ist die E-Mail das am häufigsten genutzte Einfallstor für Cyber-Angriffe. Dort findet ein nicht endender technologischer Wettlauf zwischen Angreifern und Verteidigern statt. Doch trotz großer Anstrengungen der Experten und immer größerer Investitionen der Unternehmen bleiben die Cyberkriminellen immer einen Schritt voraus. Und das gelingt ihnen, weil sie jeden Tag Hunderte neuer Schadcode-Varianten entwickeln und ihre Methoden und Angriffe immer weiter präzisieren. Derzeit sehen sich die Cybersicherheitsexperten kaum in der Lage, schnell genug auf alle neuen Zero-Day-Angriffe zu reagieren.

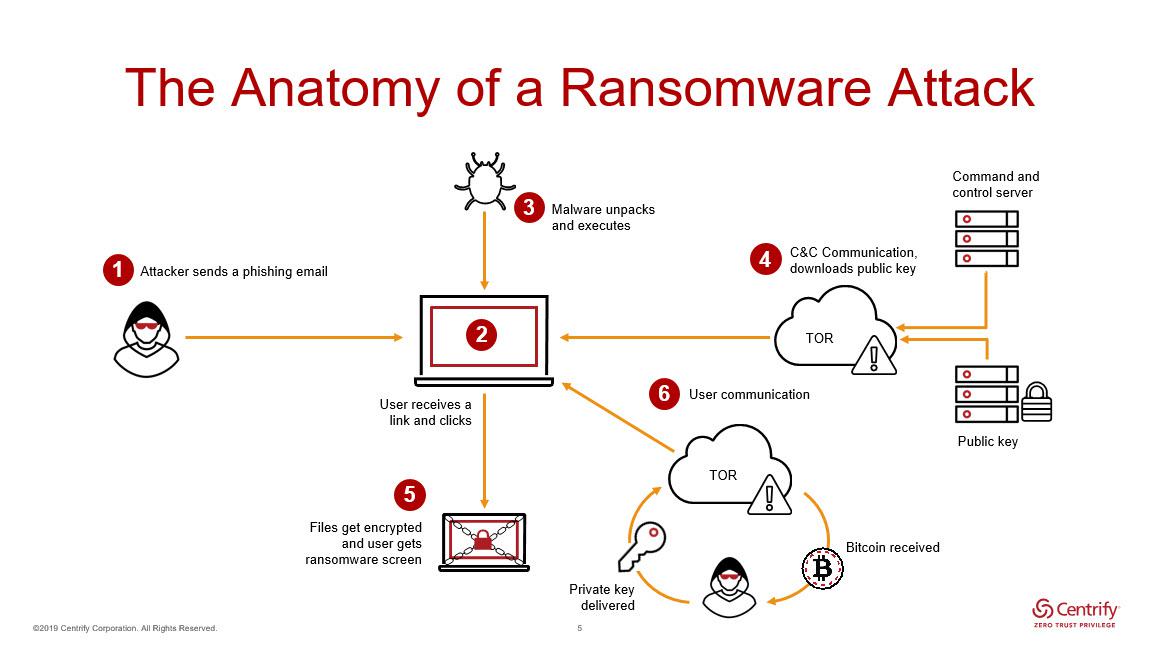

Ransomware hat sich dabei zu einem lukrativen „Butter- und Brot“-Business für Cyberkriminelle etabliert und gilt derzeit als größte Bedrohung. Der Schadcode ist einfach zu entwickeln und es gibt ausreichend unbedarfte Unternehmen und Mitarbeiter, die von den Angreifern mühelos getäuscht werden können, und ihnen die Türen öffnen. Sobald der Schadcode in ein Unternehmensnetzwerk eingeschleust wurde, fängt dieser an, die Infrastruktur zu analysieren und sich auszubreiten. Eigentlich erwartet man, dass ein Angriff dann schlagartig und unmittelbar stattfindet, das ist aber häufig nicht der Fall. Stattdessen versucht der Schadcode sich möglichst unauffällig und unbemerkt im Netzwerk zu verbreiten. Diese Phase kann mehrere Monate in Anspruch nehmen.

Wie verbessert die intermittierende Verschlüsselung die Effizienz von Ransomware?

In der finalen Phase beginnt dann der eigentliche Angriff – die Verschlüsselung der Dateien und Systeme. In dieser Phase wird der Angriff früher oder später entdeckt, weil durch die Verschlüsselung Dateien in großer Anzahl verändert und unbrauchbar werden. Der Angreifer versucht deshalb so schnell wie möglich eine große Anzahl von Dateien zu verschlüsseln, bevor effektive Gegenmaßnahmen eingeleitet werden können.

Quelle: Centrify

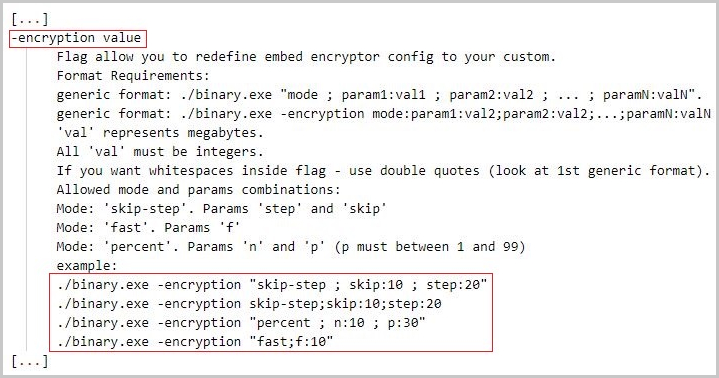

Und genau an dieser Stelle wurde der Ransomware-Code optimiert – aktuelle Angriffe setzen zunehmend auf eine neue Technik, die sogenannte intermittierende Verschlüsselung. Das bedeutet, dass nicht mehr die vollständige Datei verschlüsselt wird, sondern partiell nur noch wenige Bytes der Datei. Der Vorteil ist, dass dadurch die Performance des Schadcodes deutlich erhöht wurde. Es können also mehr Dateien pro Minute verschlüsselt werden, was die effektive Eindämmung des Angriffs deutlich schwieriger macht. In dieser Phase kommt es tatsächlich auf jede Minute an.

Außerdem ist es durch die intermittierende Verschlüsselung deutlich schwieriger den Angriff zu erkennen. Viele Systeme zur Detektion von Angriffen basieren auf statistischen Analyse-Verfahren, die Datei-Manipulationen erkennen können. Die Herausforderung bei der intermittierenden Verschlüsselung ist aber, dass die verschlüsselte Datei auf den ersten Blick unverändert scheint. Da nur wenige Bytes verschlüsselt werden, ist die Veränderung an der Datei kaum zu erkennen. Oftmals wird erst beim Öffnen der Datei die tatsächliche Beschädigung deutlich.

Wie verhindern Sie einen Ransomware-Angriff mit intermittierender Verschlüsselung?

Die Implementierung der intermittierenden Verschlüsselungsalgorithmen in Ransomware gibt den Angreifern erneut einen deutlichen Vorteil im „Katz- und Maus-Spiel“. Außerdem müssen wir davon ausgehen, dass schon bald noch perfidere Angriffsvarianten entwickelt werden. Stand heute gibt es deshalb nur eine sinnvolle Empfehlung, um sich gegen E-Mail-Angriffe zu schützen: Lassen Sie keine Dateien per E-Mail ins Unternehmen, die potentiell einen Schadcode enthalten können! Aber was bedeutet das für das Unternehmen und die E-Mail-Kommunikation?

Quelle: Sentinel Labs – Agenda customizable intermittent encryption

Viele Unternehmen lösen das Dilemma, indem sie E-Mails mit Dateianhängen generell blocken und nicht zustellen. Technisch ist das einfach zu realisieren. Jedoch werden dadurch oftmals die Geschäftsprozesse unterbrochen oder zumindest behindert, was einen negativen Einfluss auf den Unternehmenserfolg und die Service-Qualität hat. Um die negativen Effekte zu begrenzen, können die Empfänger geblockte Dateianhänge manuell bei der IT-Abteilung anfordern. Die manuelle Prüfung und Freigabe der Dateianhänge generiert viel Aufwand beim IT-Personal und scheint in Zeiten von Fachkräftemangel kontraproduktiv. Außerdem verlagert sie den „Schwarzen Peter“ in die IT-Abteilung, die jetzt die Verantwortung für die manuelle Prüfung und Freigabe der Dateianhänge übernehmen muss. Diese Lösungsansätze sind daher weder sicher noch effizient.

Viel einfacher und sicherer ist die vollautomatische Konvertierung eingehender Dateianhänge in ungefährliche Dateitypen. Ein Beispiel für einen solchen Konverter ist die Lösung iQ.Suite Convert von GBS. Sie setzt CDR (Content Disarm & Reconstruction) Technologie ein, um automatisiert aktiven Code aus Dateianhängen zu entfernen und die Datei somit zu „entschärfen“. Wenn gewünscht, können Office-Dateien auch noch in ein PDF-Format umgewandelt werden, was eine zusätzliche Sicherheit mit sich bringt. Dieser Ansatz ist somit komplett unabhängig von der Analyse eines Dateianhangs mithilfe eines Antivirus-Produktes.

Man muss bedenken: JEDE Analyse und Bewertung kann zu einem falschen Ergebnis führen, wenn der Angriff nur gut genug getarnt wurde. GBS iQ.Suite Convert eliminiert den Code aus jedem Dateianhang, völlig unabhängig von der Bewertung durch die Antivirus-Analyse. Was nicht mehr vorhanden ist, kann auch keinen Schaden mehr verursachen. Somit kann der konvertierte und ungefährliche Dateianhang ohne Verzögerung zugestellt werden und die Geschäftsprozesse werden nicht beeinträchtigt.

Haben Sie Fragen zur intermittierenden Verschlüsselung oder möchten Sie mehr über iQ.Suite Convert erfahren? Melden Sie sich für unser Webinar Intermittierende Verschlüsselung: Wie schützen Sie sich vor dieser noch gefährlicheren Variante der Ransomware-Angriffe? an oder wenden Sie sich an unser Team unter sales@gbs.com und unsere Experten werden Sie gerne beraten.

Autor: Dr. Thomas Bruse, Senior Vice President GBS