Trends und Herausforderungen der Cybersicherheit im Jahr 2024: die Top-Game-Changers

Zum Jahreswechsel entwickelt sich die Cybersicherheitslandschaft in einem ungeahnten Tempo weiter, was für Unternehmen weltweit sowohl Chancen als auch Herausforderungen mit sich bringt. Betrachtet man die Erkenntnisse aus dem Jahr 2023 und die sich anbahnenden Bedrohungen im Jahr 2024, wird deutlich, dass nur ein proaktiver und anpassungsfähiger Ansatz digitale Systeme angemessen gegen die immer ausgefeilteren Cyberangriffe schützen kann.

Das Jahr 2023 war geprägt von einer Reihe spektakulärer Cybervorfälle, die die zunehmende Bedrohung für Unternehmen unter Beweis stellten. Bedrohung Nummer eins, Ransomware-Angriffe, erreichten ein neues Maß an Raffinesse, Umfang und finanziellen Auswirkungen und zielten auf kritische Infrastrukturen, Gesundheitssysteme und große Unternehmen ab. KI-gestützte Phishing-E-Mails sehen inzwischen täuschend echt aus. Der Trend zu hocheffizienter und unerkennbarer Ransomware und Phishing wird zweifelsohne auch im Jahr 2024 dominieren. Es wird dringend notwendig, die Sicherheitsmaßnahmen auf allen Abteilungen und Ebenen des Unternehmens, von den Mitarbeitern bis hin zu den Managern, kontinuierlich zu verbessern und zukunftssicher zu machen.

Die Cybersicherheitsexperten der IT-Unternehmen GBS und DIGITALL haben ihre Erfahrungen und Marktkenntnisse in die folgenden Analysen und Prognosen zu den Trends und Herausforderungen der Cybersicherheit im Jahr 2024 eingebracht.

Ausblick auf Cybersicherheitstrends und -herausforderungen im Jahr 2024

1. Die Rolle der künstlichen Intelligenz bei Cyberangriffen und -verteidigung

Die Herausforderungen, die künstliche Intelligenz (KI) im Jahr 2023 mit sich bringt, werden voraussichtlich auch im Jahr 2024 bestehen bleiben und sich noch verstärken, insbesondere weil sie im Bereich der Cybersicherheit ein zweischneidiges Schwert darstellt. Einerseits hilft KI dabei, unterbesetzte Sicherheitsteams zu verstärken, indem sie automatisierte Bedrohungserkennung und Reaktionsmöglichkeiten bietet. Andererseits stellt die Genauigkeit der vortrainierten Chatbots ein Problempunkt dar, da sie möglicherweise nicht in der Lage sind, die vielfältigen Maßnahmen zum Incident Response effektiv zu handhaben. Sich bei dem Incident Response ausschließlich auf KI zu verlassen, kann riskant sein, da sie nicht über die nuancierten Entscheidungsfähigkeiten erfahrener Sicherheitsanalysten verfügt.

Die dunkle Seite der KI tritt bei KI-gesteuerten Cyberangriffen zutage. Vor allem WormGPT hat Bedenken geweckt, insbesondere seine Fähigkeit, überzeugende BEC-E-Mails (Business Email Compromise) zu erstellen. Solche KI-gesteuerten Angriffe werden sich voraussichtlich weiterentwickeln und immer raffinierter werden. Unternehmen müssen wachsam bleiben und eine umfassende Sicherheitsstrategie verfolgen, die KI als Kraftverstärker einbezieht, anstatt sich auf sie als Einzellösung zu verlassen.

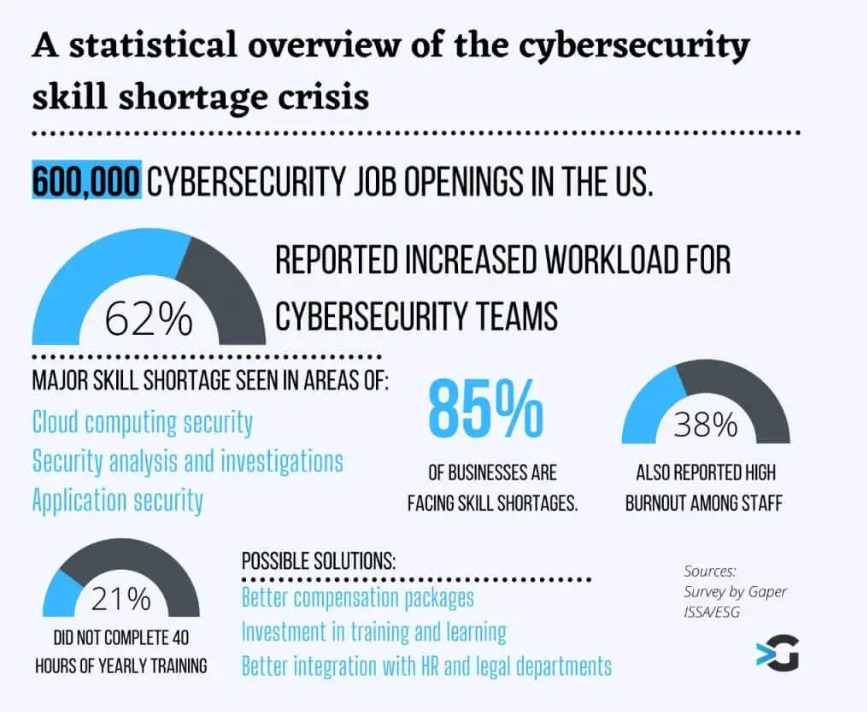

2. IT- und Cybersicherheits-Fachkräftemangel

In den kommenden Jahren wird der weltweite Mangel an qualifizierten IT- und Cybersicherheitsexperten voraussichtlich weiterhin zu Engpässen in der Branche führen. Die rückläufige demografische Entwicklung in Verbindung mit der hohen Fluktuationsrate von IT-Fachkräften in der Europäischen Union von über 20 % erfordert langfristige Lösungen, die über die herkömmlichen Rekrutierungsmaßnahmen hinausgehen.

Die Automatisierung von Unternehmensabläufen, insbesondere durch KI, ist entscheidend für die Rationalisierung von Prozessen und die Entlastung bestehender Sicherheitsteams. Cloud-Technologien bieten eine gewisse Erleichterung, indem sie die Automatisierung erleichtern und eingebaute Sicherheit integrieren. Zu einer wirklich umfassenden Strategie gehört es jedoch, die Attraktivität von Stellen im Bereich der Cybersicherheit zu erhöhen und einen Ansatz nach dem Motto „Hire for attitude, train for skills“ zu verfolgen, d. h. weniger qualifizierte Fachkräfte auszubilden und ältere Experten zu behalten, um unerfahrene einzuarbeiten. Die Nutzung von Drittanbieterdiensten (SaaS oder Managed Services (wie MEDR)) zur Erweiterung der internen Ressourcen ist eine gute Option für viele Unternehmen, die zuverlässige Sicherheit benötigen, sich aber keine Investitionen in ein eigenes Sicherheitsteam leisten können.

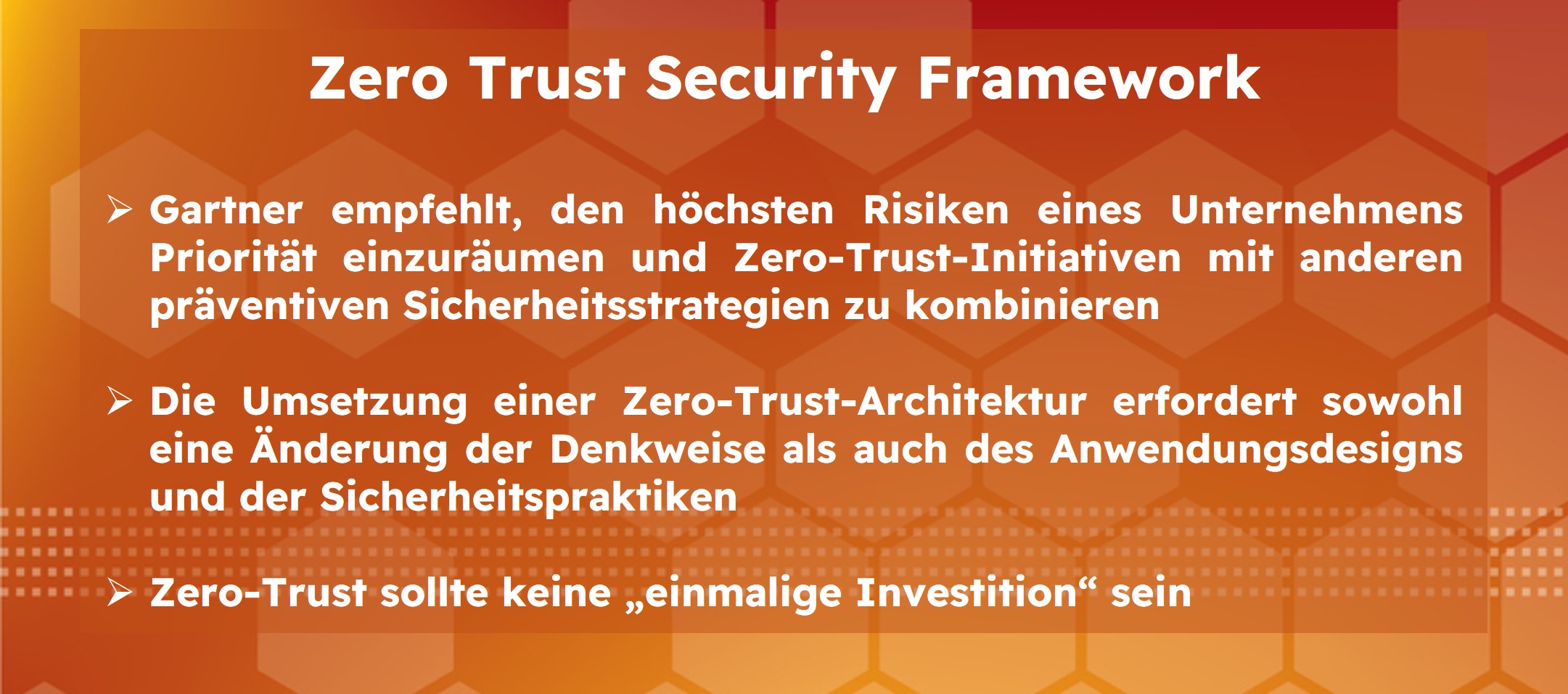

3. Zero Trust Security Framework in Zeiten der Cloud-Transformation

Die rapide Einführung von Cloud-Diensten hat die traditionelle IT-Landschaft verändert und ermöglicht Skalierbarkeit und individuelle Anpassung. Allerdings bleibt die Cloud nicht von Angriffen verschont – in den letzten fünf Jahren meldete IBM einen Anstieg der Sicherheitslücken in der Cloud um 150 %.

Das traditionelle Sicherheitsmodell, bei dem zwischen externem und internem Datenverkehr unterschieden wird, ist angesichts von Remote-Arbeitsplätzen, ungeschützten privaten Endpoints und verteilten Unternehmensnetzwerken obsolet geworden. Unternehmen müssen sich neue Sicherheitsparadigmen zu eigen machen, wie z. B. das Zero Trust Security Framework, das standardmäßig kein Vertrauen voraussetzt und von jedem eine Überprüfung verlangt, unabhängig von seinem Standort. Trotz seiner Effektivität hinken viele Unternehmen bei der Umsetzung von Zero-Trust-Richtlinien hinterher, so dass sie anfällig für neue Cyber-Bedrohungen sind.

4. Angriffe auf Drittanbieter-Software

Die Industrialisierung der Cyberkriminalität hat zu spezialisierten und hocheffizienten Angriffen geführt. „Eine Kette ist so stark wie ihr schwächstes Glied“ ist der Leitsatz für Angriffe auf die Lieferkette (Supply Chain Attacken), die zu einer bevorzugten Methode geworden sind, um ein Ziel mit strengen Sicherheitsvorkehrungen über seine Partner zu infiltrieren. Weniger ausgereifte Sicherheit von Drittanbietern, nicht gepatchte Technologien, Whitelisting und GDPR-Verstöße sowie die Verarbeitung von Daten außerhalb der EU sollten als erhebliche Risiken betrachtet werden.

Um diese Risiken zu begrenzen, sind eine engere und offene Kommunikation, die Entwicklung von Standards und die Festlegung von Sicherheitsrichtlinien für die Zusammenarbeit mit Dritten unerlässlich. Eine klare Kommunikation und Dokumentation sorgen für Transparenz unter den Lieferanten, nicht zuletzt durch das Eingestehen von Sicherheitsvorfällen, ohne Schuldzuweisungen vorzunehmen. Empfehlungen zur Verhinderung von Angriffen auf die Lieferkette umfassen Maßnahmen auf allen Ebenen, wie z. B. selbstsignierte Zertifikate, die Verwendung von SoC, um die Früherkennung von Problemen zu erleichtern, die Selbstprüfung von Lieferanten, die Anforderung von Pentests oder Sicherheitsbewertungen usw.

5. Die gesetzlichen Anforderungen werden verschärft: NIS2 und darüber hinaus

Die Netzwerk- und Informationssystem-Richtlinie 2 (NIS2) baut auf ihrer Vorgängerin auf und stellt strengere Anforderungen an Organisationen in Bezug auf Sicherheitsmaßnahmen, Compliance und die Meldung von Vorfällen. Die EU-Mitgliedsstaaten müssen bis zum 17. Oktober 2024 die für die Einhaltung der NIS2-Richtlinie erforderlichen gesetzlichen Bestimmungen umsetzen und veröffentlichen.

Für Unternehmen gilt es, die Auswirkungen der NIS2 auf ihren Betrieb proaktiv zu bewerten und ihre Sicherheitsmechanismen entsprechend zu verstärken. Die beste Möglichkeit, einen umfassenden Ansatz zur Einhaltung der Sicherheits- und Arbeitsgesetze zu gewährleisten, ist die Beauftragung von Beratungsunternehmen mit der Durchführung von Analysen der Sicherheitsinfrastruktur.

Die sich verschärfende Gesetzeslage erfordert es, dass Unternehmen ihre Sicherheitsvorkehrungen verstärken und angesichts der sich ständig ändernden Vorschriften eine proaktive Haltung einnehmen. Da die Technologie und die Anforderungen immer komplexer werden, gerät das Unternehmen ohne eine umfassende und sich fortentwickelnde Sicherheitsstrategie in eine gefährliche und kostspielige Aufholjagd, anstatt seinen Vorsprung zu wahren.

Diese Trends und Herausforderungen werden von Cybersicherheitsexperten von GBS und DIGITALL in dem Webinar “Cybersicherheit: Trends und Herausforderungen für 2024”vorgestellt.