Risiken und Trends, welche die Cybersicherheit im Jahr 2023 prägen werden

11 Faktoren, welche die Cybersicherheit im nächsten Jahr gestalten werden

Keiner erwartet wirklich, dass Cyberangriffe in naher Zukunft zurückgehen werden, doch das Jahr 2022 hatte schließlich einige dringend nötige Änderungen in der Einstellung zur Cybersicherheit gebracht. Als Tausende von Menschen die schwerwiegenden Folgen von Sicherheitslücken gegen kritische Infrastrukturen und Betriebsunterbrechungen im öffentlichen Sektor erlebten, wurde klar, dass Cybersicherheit nicht nur eine Angelegenheit der IT-Abteilung ist, sondern das gesamte Unternehmen betrifft. Um zu überleben und wettbewerbsfähig zu bleiben, ist außerdem eine umfassende langfristige Sicherheitsstrategie erforderlich, die über die Einrichtung einer guten Firewall, die Sicherung von Endgeräten und die Ausarbeitung von Reaktionsverfahren auf Vorfälle hinausgeht.

Das Jahr 2022 stand im Zeichen politischer und finanzieller Turbulenzen, verschärfter Sicherheitsvorschriften und einer zunehmenden Komplexität und Anzahl von Digitalisierungsinstrumenten. Jüngsten Statistiken zufolge gab es im dritten Quartal 28 % mehr Angriffe (Quelle: Check Point) als im Jahr zuvor. Für Unternehmen weltweit ist es daher wichtiger denn je, ihre Mitarbeiter und Daten zuverlässig zu schützen, Transparenz und Kontrolle über Sicherheitsmaßnahmen zu gewinnen und gleichzeitig Kosten zu senken und Plattformen zu konsolidieren.

Ausgehend von diesen Erkenntnissen und ihrer Branchenerfahrung nehmen die Cybersicherheitsexperten von DIGITALL und GBS (Teil von DIGITALL) die Trends unter die Lupe, die sich fortsetzen werden, und prognostizieren, welche Bedrohungen uns im Jahr 2023 die größten Sorgen bereiten werden.

Cyber-Bedrohungen im Jahr 2023

-

Ransomware

Die größte Bedrohung für die Cybersicherheit im Jahr 2022 wird 2023 weder verschwinden noch zurückgehen. Laut SCC Cyber ist die Online-Suche nach Methoden zur Prävention von Ransomware um 300 % gestiegen. Das bedeutet also, dass immer mehr Unternehmen erkannt haben, dass Ransomware ein Geschäft nicht nur finanziell ruinieren, sondern auch den Betrieb lahmlegen und eine existenzielle Krise verursachen kann.

„Ein Beispiel für die schockierenden Folgen von Ransomware-Attacken auf öffentliche Verwaltungen in Deutschland ist der Angriff auf den DIHK, eine Kreisverwaltung in Sachsen-Anhalt. Dieser löste den Katastrophenfall aus und Bürgerdienste wie Eltern-, Arbeitslosengeld und Sozialhilfe sowie Kfz-Zulassungen waren über 207 Tage lang nicht oder nur eingeschränkt verfügbar“, so Dr. Thomas Bruse, Senior Vice President bei GBS.

Mit der Verbreitung von Ransomware-as-a-Service und den leicht zugänglichen Hacking-Tools im Dark Web kann nun fast jeder mit einem Tor-Browser einen Ransomware-Angriff durchführen. Gleichzeitig verschieben die Hacker ihren Fokus auf größere Organisationen, für die sie gezieltere Mechanismen entwickeln, die Besonderheiten wie die Branche, das Unternehmen und seine Infrastruktur berücksichtigen. Alternativ beauftragen sie ihre eigene Ransomware an einen spezialisierten Auftragnehmer, der nach lukrativen Zielen sucht, die für diesen Code am anfälligsten sind.

Auf der anderen Flanke der Front sehen wir einen neuen Trend – Ransomware-Removal-Services. Dieser Service wird im kommenden Jahr noch mehr an Aufmerksamkeit gewinnen, da viele Unternehmen, die Opfer des ausgeklügelten Social Engineering geworden sind, nicht über das Wissen und die Ressourcen verfügen, um sich allein aus der Situation zu befreien.

-

Bedrohungen per E-Mail

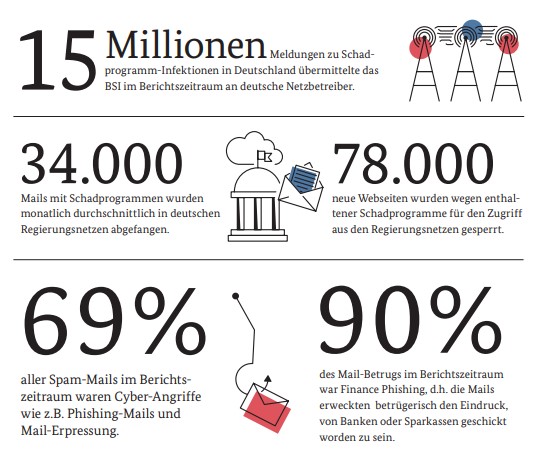

Da der wichtigste Kommunikationskanal nach wie vor die E-Mail ist, werden die Versuche, sie als Einfallstor zu nutzen, in naher Zukunft wohl nicht abnehmen. Bei fast 70 % der Angriffe handelt es sich um Phishing und Ransomware. Da die Hacker zu gezieltem Social Engineering und Personalisierung greifen, werden die Bedrohungen immer schwieriger zu erkennen. Das Einzige, was einen ahnungslosen Mitarbeiter davon abhalten kann, eine gut getarnte E-Mail/einen Anhang/Link mit bösartigem Inhalt zu öffnen, ist Sensibilisierung. Nach Angaben des BSI (Bundesamt für Sicherheit in der Informationstechnik) werden in Deutschland jeden Monat 34.000 infizierte Mails in Regierungsnetzwerken abgefangen.

-

Destruktive Angriffe nehmen zu

Neben der Gelderpressung ist der Diebstahl von Daten oder die Zerstörung von Systemen ein weiteres häufiges Angriffsziel. In jüngster Zeit zielen die Attacken verstärkt darauf ab, Daten zu löschen, die Infrastruktur zu beschädigen und den Betrieb ernsthaft zu stören. Der Cyberkrieg in der Ukraine hat zu einem Rekordanstieg von DDoS-Kampagnen geführt, der sich im nächsten Jahr fortsetzen wird, ebenso wie das Geo-Phishing. Die pro-russische Hacker-Organisation Killnet hat sich beispielsweise darauf spezialisiert, DoS- und DDoS-Angriffe gegen Regierungen (kürzlich sogar gegen die Website des EU-Parlaments) und Unternehmen durchzuführen, um Unruhe zu stiften.

-

Missbrauch bei der Multifaktor-Authentifizierung

Die Multifaktor-Authentifizierung (MFA) wurde als Schutzmechanismus gegen Sicherheitsverstöße eingeführt. Leider sehen wir immer mehr Fälle, wo Hacker sie als Mittel zum Eindringen nutzen. „Der Reiz von MFA besteht in der Möglichkeit, nach dem Einloggen Zugang zu verschiedenen internen Plattformen und Tools zu erhalten. Es gibt bereits kriminelle Organisationen, die sich auf OPT1-Passwörter konzentrieren, um die MFA zu umgehen. Das funktioniert mit Identitätsnachweisen und Man-in-the-Middle-Angriffen recht gut. Ein gängiger Ansatz ist neben dem Diebstahl von Anmeldedaten auch der Einsatz von Social Engineering, um das Opfer dazu zu verleiten, den Verifizierungscode an die Kriminellen zu senden. MFA-Fatigue-Attacken verwenden beispielsweise die Benachrichtigung „Anmeldung genehmigen“, indem sie zahllose Genehmigungsanfragen an das Opfer senden, bis dieses schließlich einwilligt.“ so Georgi Balev, Delivery Manager Security Operations bei DIGITALL.

-

Home Office

Als COVID die große Home-Office-Welle auslöste, sahen sich Unternehmen ungeschützten persönlichen Geräten und Heimnetzwerken ausgesetzt. Daran hat sich leider auch mit dem hybriden Arbeiten nicht allzu viel geändert. Darüber hinaus wurde der Umstand, dass viele Menschen ihre Teammitglieder oder Partner immer noch nicht kennen, im Jahr 2022 häufig in Form von Identitätsbetrug ausgenutzt.

-

Politische Destabilisierung und falsche Informationen

Im Jahr 2023 finden in mehr als 70 Ländern Wahlen statt. Auch ohne den Ukraine-Krieg stellt dies einen wichtigen Anlass für staatlich unterstützte Hacker dar, um die Wahlen zu beeinflussen, auszuspionieren oder zu sabotieren. Deepfakes (z. B. Fake News und Nachrichten per E-Mail oder über soziale Plattformen) werden zur Verbreitung von Desinformationen über alle Kanäle eingesetzt, um die Meinung der Menschen und damit die Wahlergebnisse zu manipulieren.

-

IoT

Nach Schätzung von Gartner wird es bis 2023 weltweit 43 Milliarden vernetzte smarte Geräte (von Smartwatches bis zu intelligenten Autos) geben. Im Kampf gegen die Konkurrenz sahen sich die Anbieter zur schnellen Vermarktung ihrer Geräte ohne Zugangssicherung gezwungen. Mit der Zunahme von Vorfällen mit IoT-Geräten müssen die Behörden nun die Sicherheitsanforderungen für Cloud, connected Devices, Authentifizierung und Zugangskontrolle wie Verschlüsselung zu verschärfen. Denn auch wenn die Geräte nicht direkt sensible Informationen speichern, können sie zur Überwachung oder zum Zugriff auf wichtige Netzwerke und Geräte verwendet werden.

Antriebsfaktoren für die Cybersicherheit im Jahr 2023:

-

Cloud-Lösungen und Drittanbieter

Im Jahr 2022 richtet sich der Fokus für Investitionen in die Cloud hauptsächlich auf SaaS-Lösungen und API-Sicherheit. „Dies wird sich voraussichtlich nicht nur fortsetzen, sondern auch in Richtung Governance und Sicherheit ausweiten – mehr Transparenz, Kontrolle über Sicherheitstools und die Zusammenarbeit ausschließlich mit Drittanbietern, die ein ausreichendes Maß an Sicherheit garantieren.“ Pavel Yosifov, Director Cyber Security Products bei GBS, sagte: „Mehr und mehr Lösungen werden XDR-ähnliche Incident-Response-Funktionen erhalten und sich in Richtung CNAPP bewegen.“

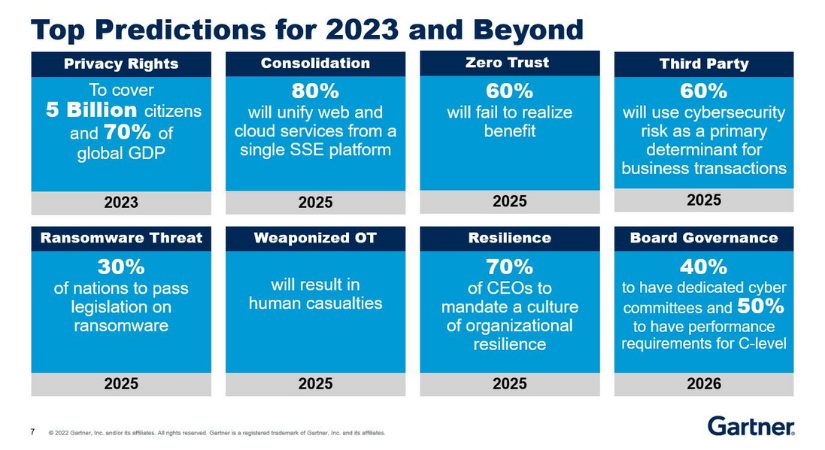

Nach Angaben von Check Point sind zwei Drittel der CISOs der Ansicht, dass die Zusammenarbeit mit weniger Anbietern ihre Sicherheit verbessern wird. Ein Blick auf den X-Force Threat Intelligence Index 2022 zeigt, dass 62 % der Unternehmen Opfer eines Supply-Chain-Angriffs geworden sind. Die Konsolidierung von Betriebs- und Sicherheitssystemen reduziert die Komplexität und Arbeitsbelastung und verschafft mehr Transparenz und Fokus auf Schwachstellen. Das verstärkt auch den Trend, nur noch sicherheitsgeprüfte Anbieter zu verwenden, um sich besser vor Supply-Chain-Angriffen zu schützen.

Quelle: BSI

-

KI

Künstliche Intelligenz (KI) wird an beiden Fronten immer häufiger zum Einsatz kommen. Die zunehmende Verfügbarkeit und die Fähigkeit, große Datenmengen in Echtzeit automatisch zu verarbeiten, und zwar schneller und günstiger als jeder Mensch, machen sie zu einer unschätzbaren Hilfe sowohl für Cyberkriminelle als auch als Sicherheitsinstrument. Schätzungen zufolge wird sich der Markt für KI-Produkte bis zum Ende des Jahrzehnts auf 139 Milliarden Dollar verzehnfachen. Gleichzeitig haben IBM-Analysten berechnet, dass Unternehmen, die KI zur Analyse des Datenverkehrs und zur Erkennung potenzieller Bedrohungen einsetzen, ihren Arbeitsaufwand verringert und etwa 3 Millionen Dollar eingespart haben. Dies macht KI zu einem hervorragenden Werkzeug für Branchen, die ihr Personal und ihre Kosten reduzieren müssen.

Hacker nutzen KI aus demselben Grund, aber zu anderen Zwecken – um nach Netzwerken und Geräten mit Schwachstellen zu suchen und gezieltere Phishing-E-Mails zu generieren, ohne von automatisierten Abwehrmechanismen entdeckt zu werden.

„Daten werden auch im Jahr 2023 das Herzstück von Unternehmen sein und müssen logischerweise geschützt werden. Das Einsperren von Daten kann jedoch die Geschäftsabläufe stören. Daher wird der Einsatz von Methoden zum Schutz der Daten durch Verständnis, Interpretation und angemessene Zugangskontrolle auch im nächsten Jahr eine Priorität sein. KI und ML spielen dabei eine entscheidende Rolle“, kommentiert Patrick Paulsen, Cyber Security Engagement Manager DACH bei DIGITALL.

-

Unzureichende Sensibilisierung

Mehrere Quellen, darunter das World Economic Forum, bestätigen, dass 95 % der erfolgreichen Verletzungen der Cybersicherheit auf menschliche Fehler zurückzuführen sind. Meistens sind Phishing und Social Engineering im Spiel. Das bedeutet, dass die Anschaffung erstklassiger Sicherheitstechnologien allein keinen ausreichenden Schutz bietet, wenn sie nicht durch regelmäßige Sicherheitsschulungen für die Mitarbeiter ergänzt wird.

Das Jahr 2023 wird für viele Unternehmen kritisch werden, wenn sie nicht eine Kultur der Sensibilisierung für Schwachstellen, Schutz von Zugangs- und sensiblen Daten, Kontrolle von Zahlungsangaben usw. aufbauen und pflegen.

„Die Unternehmen werden verstärkt auf SOCs (Security Operations Centres) zurückgreifen, da diese einen Überblick und eine Überwachung des gesamten Sicherheitssystems ermöglichen. Die Technologien zur Entwicklung sicherer Anwendungen sind ein weiterer Trend, der sich bis 2023 fortsetzen wird, da sie die Einhaltung von Regeln und Kriterien, die Zulassung von Penetrationstests und sogar den Erwerb eines Zertifikats für diese Tests ermöglichen.

Ich denke auch, dass es viele Unternehmen begrüßen werden, Cyber Security as a Service (CSaaS) einzuführen, da sie dafür keine Sicherheitsteams mit Fachwissen aufbauen müssen und die Flexibilität haben, die Dienste bei Bedarf neu zu konfigurieren. Das Gleiche gilt für CISO as a Service“, resümiert Yosifov seine Prognosen für 2023.

-

Rechtliche Bestimmungen

Im Jahr 2023 werden wir die Verabschiedung weiterer Gesetze in verschiedenen Bereichen der Cybersicherheit sehen. In der EU wird der „Rockstar“ sicherlich der Resilience Act sein, der Anbieter dazu verpflichtet, die Lösungen, die sie auf dem europäischen Markt anbieten, im Hinblick auf die Sicherheit zu begutachten. Das Vereinigte Königreich wird wahrscheinlich auch das NIST-Rahmenwerk aktualisieren und die Anbieter stärker in die Pflicht nehmen. Dies sind zwar gute Schritte in die richtige Richtung, aber es bleibt noch viel zu tun. Sowohl auf Länderebene als auch im Rahmen der internationalen Gesetzgebung.

Insbesondere die Bekämpfung der Internetkriminalität auf internationaler Ebene ist aufgrund der mangelnden Zusammenarbeit zwischen den Ländern noch sehr ineffizient. Die Fälschung von IP-Adressen macht es oft unmöglich, das Ursprungsland des Angriffs und damit die Zuständigkeit zu bestimmen. So können Hacker dem Gesetz entgehen, indem sie einfach die Landesgrenzen überschreiten.

Auch wenn die Kriminellen immer noch einen Schritt voraus sind, werden sowohl sie als auch die Unternehmen ihre Stellung im Jahr 2023 weiter stärken. Die Erkenntnis, dass eine ganzheitliche Cybersicherheitsstrategie notwendig ist, hält Einzug in die Führungsetagen, doch die große Sicherheitsaufrüstung steht erst am Anfang.